Важность кибербезопасности слишком преувеличена (с) Один министр.

Ми не патчили діряву CMS понад півроку і нічого не відбувалося!(с) Комментатор на ДОУ.

Утро начиналось достаточно неплохо. А для кого-то плохо, например, для админов ряда государственных сайтов.

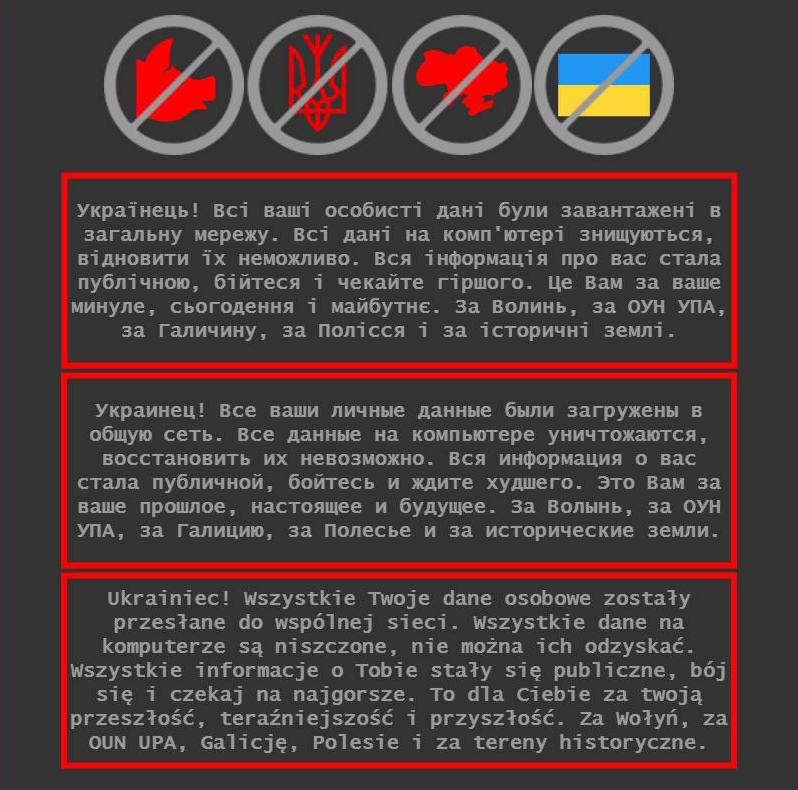

"Все данные на компьютере уничтожаются, восстановить их невозможно. Вся информация о вас стала публичной, бойтесь и ждите худшего"

Да мы не боимся, наши данные давно уже в публичном доступе, тот же Фейсбук вполне успешно сливает данные.

Казалось бы, только недавно вирус "Петя" кошмарил все IT Украины и не только.

Сайт "Дия" сейчас

Говорят, что портал специально отключили. Можно поверить, теоретически.

А на сайте Министерства аграрной политики minagro.gov.ua сейчас висит (на самом деле, сайт отключен, я посмотрел в кэше гугла) такое сообщение:

Пишут, что это сообщение хакеры где-то оставили, но не пишут где именно.

Возможно, уложили фронтенд сайта и\или сделали дефейс, но это не точно.

К сожалению, мне неизвестно как хранятся данные в "Дие", какие там точки входа.

Если все сделано по уму, то максмум, на что могут расчитывать хакеры - это зашифрованные или обезличенные данные, которые без специального модуля аппаратного шифрования невозможно использовать.

В отличие от сайта, приложение продолжает работать в штатном режиме. Как правило, у приложения своя точка входа, которая отличается от адреса сайта.

Штош, будем следить за ситуацией.

Кто еще пострадал:

m.dp.gov.ua;

bukoda.gov.ua;

check.gov.ua;

court.gov.ua;

diia.gov.ua;

dpss.gov.ua;

dsns.gov.ua;

e-driver.hsc.gov.ua;

e-journal.iea.gov.ua;

forest.gov.ua;

gov.ua;

kmu.gov.ua;

mail.gov.ua;

mepr.gov.ua;

mfa.gov.ua;

minagro.gov.ua;

minregion.gov.ua;

mon.gov.ua;

mova.gov.ua;

mva.gov.ua;

nads.gov.ua;

rp.gov.ua;

rv.gov.ua;

sies.gov.ua;

treasury.gov.ua.

Upd 1: пишут, что хакеры могли воспользоваться уязвимостью October CMS, на которой сделаны государственные сайты, причем, эта уязвимость была с мая месяца и никто не обновлял CMS с момента устранения уязвимости.

Ссылка на описание уязвимости: https://www.cvedetails.com/cve/CVE-2021-32648/

Суть уязвимости - баг при восстановлении пароля, слишком "слабый" пароль, который можно подобрать.

Upd 2: также пишут, что послания - скорее гуглоперевод, составлены коряво особенно на польском.

Upd 3: к вечеру все сайты работают.